반응형

Self-Signed 인증서로 1Depth의 체인구조를 가지는 인증서를 발급해보고자 합니다.

(OpenSSL create to Certificate chain with Root)

[인증경로]

ROOTCA.crt

└ client1.crt, client2.crt

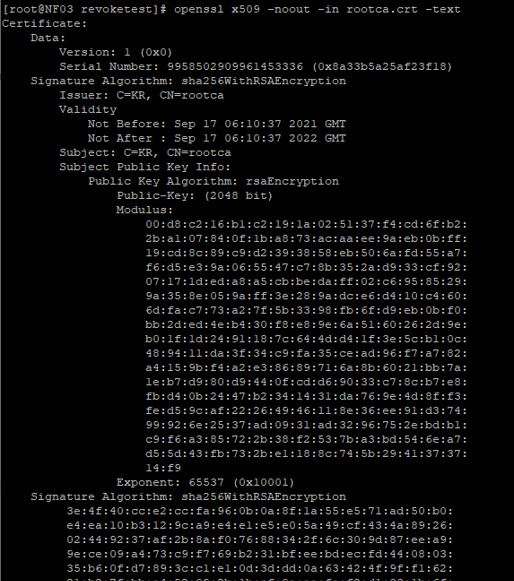

[RootCA Certificate]

Subject : C=KR, CN=rootca

KEY : openssl genrsa -des3 -out rootca.key 2048

CSR : openssl req -new -key rootca.key -out rootca.csr

CRT : openssl x509 -req -days 365 -in rootca.csr -signkey rootca.key -sha256 -out rootca.crt

PEM : openssl rsa -in rootca.key -out rootca.key.pem

[Server Certificate Signed by RootCA]

[client1]

Subject : C=KR, CN=client1

KEY : openssl genrsa -des3 -out client1.key 2048

CSR : openssl req -new -key client1.key -out client1.csr

CRT : openssl x509 -req -days 365 -in client1.csr -CA rootca.crt -CAkey rootca.key -CAcreateserial -sha256 -out client1.crt

PEM : openssl rsa -in client1.key -out client1.key.pem체인인증서를 만들때 중요한점은,

CRT를 만드는 과정에서 위의 소스와 같이 RootCA.crt 를 사용하여 Sign을 해주어야 한다는 점이다.

(-CA rootca.crt -CAkey rootca.key -CAcreateserial)

[Client2]

client2도 위의 client1과 동일하게 생성.

[인증서 체인 결과]

생성한 client1, client2가 rootca와 체인구조로 발행되었음을 확인하였다!

rootca가 기간이 만료되면, 하위의 인증서도 모두 인증이 불가능한 인증서가 된다.

반응형

'IT Knowledge > 보안' 카테고리의 다른 글

| Nginx 80 redirect 443(force redirect to HTTPS) (0) | 2022.01.07 |

|---|---|

| How to create self-signed wildcard certificate(OpenSSL) (0) | 2021.10.01 |

| Nginx client authentication with multiple certificates (2) | 2021.09.17 |

| OpenSSL Self-signed 인증서 만들기(create) (4) | 2021.09.17 |

| CentOS 7 Standard 보안 조치(security) (0) | 2021.08.27 |

댓글